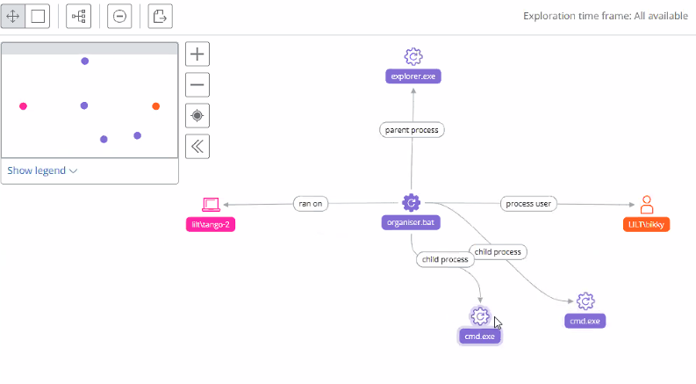

Broadcom hat Carbon Black Threat Tracer veröffentlicht, ein intuitives Werkzeug, welches Threat Analysten ermöglicht, Verbindungen zwischen beliebigen Objekten zu visualisieren.

Dabei können jegliche Objekte (z. B. Hash, Endpoint, User, Prozess etc.) aus Carbon Black EDR auf eine Art Whiteboard gelegt werden, die Verbindungen werden automatisch angezeigt.

In jeder Carbon Black Cloud Enterprise EDR-Subscription enthalten

Threat Tracer konzentriert sich nicht auf hierarchische oder kausale Ansichten, sondern auf die Beziehungen zwischen Entitäten wie Geräten, Prozessen, Dateien, Registrierungsschlüsseln, Benutzern, Hashes, IP-Adressen oder Domains. Dieses leistungsstarke Tool zur visuellen Analyse von Bedrohungsdaten geht weit über traditionelle kausale Prozessbäume hinaus.

Diese Beziehungsansicht, die die Bedrohung oder den Angriff sowie alle betroffenen Entitäten grafisch abbildet, ermöglicht es Teams, die Auswirkungen einer Bedrohung schnell zu bewerten. Durch diesen umfassenderen Blickwinkel können Analysten vor der Behebung der Bedrohung den gesamten Kontext berücksichtigen, anstatt während der Behebung vorzugehen und dabei möglicherweise die Angreifer zu alarmieren. Die Visualisierung der Bedrohung erlaubt es den Remediation-Teams, Angriffspunkte zu identifizieren, die sie nutzen können, um den Angriff zu stoppen oder einzudämmen, ohne den Angreifer zu warnen.

Mehr sehen, mehr stoppen

Threat Tracer optimiert Analysen, indem es Sicherheitsteams ermöglicht, Vorfälle dynamisch zu erkunden und somit den Umfang einer bestimmten Bedrohung schnell zu identifizieren und zu visualisieren. Analysten können präzise, organisationsweite Untersuchungen über alle von Carbon Black Cloud überwachten Geräte hinweg durchführen. Anwendungsfälle umfassen:

- Bösartige IP-Adresse. Ein Analyst identifiziert einen verdächtigen Prozess und nutzt Threat Tracer, um die zugehörige Datei, den übergeordneten Prozess und die betroffenen Geräte zu untersuchen. Ergebnis: Der Analyst erhält eine visuelle Übersicht aller Geräte, auf denen der bösartige Prozess läuft, was die Priorisierung der Behebung erleichtert und das Ausmaß der Bedrohung aufzeigt.

- Ungewöhnlicher Benutzerzugriff. Ein Analyst stellt fest, dass sich ein Benutzer an einem Gerät angemeldet hat, auf das er keinen Zugriff haben sollte oder normalerweise nicht zugreift. Threat Tracer hilft ihm dabei, alle Geräte zu erkunden, auf die sich der Benutzer angemeldet hat. Ergebnis: Sicherheitsteams erkennen und blockieren potenziell problematische Gerätezugriffe und erhalten gleichzeitig einen visuellen Überblick über verdächtige Benutzeraktivitäten.

- Threat Hunting. Ein Analyst sucht aktiv nach abnormalen Mustern, die auf aufkommende Angriffe hinweisen könnten. Ergebnis: Der Analyst kann Angriffe erkennen und stoppen, bevor sie Schaden anrichten.

- Untersuchung und Triage. Ein Analyst sieht den vollständigen Kontext rund um bestimmte Entitäten in einer Umgebung, was ihm hilft, Ursache und Wirkung verdächtiger Ereignisse zu bestimmen und deren Auswirkungen auf die Umgebung zu verstehen.

Broadcom Carbon Black Threat Tracer veröffentlicht …

Broadcom hat sofort nach der Übernahme von VMware die Carbon Black Cloud Lösungen in die Google Cloud migriert. Das ist wichtig, weil alle anderen Broadcom Security-Lösungen dort bereits laufen. Mittelfristig wird Carbon Black EDR in der zentralen Symantec Enterprise Cloud Konsole verfügbar sein und langfristig werden die Broadcom EDR-Lösungen zusammengeführt werden.

Weitere Beiträge zum gleichen Thema: